E-post er en vanlig og nødvendig del av den digitale hverdagen. Dessverre kan e-poster enkelt forfalskes til å fremstå som noe annet enn de er, og det utnytter svindlere og kriminelle daglig. I denne veiledningen forklarer vi hvordan du kan avsløre en falsk e-post, og hvordan du kan håndtere den.

Tre måter svindlere kan forfalske avsender av en e-post:

- Ved å bruke falskt kontonavn. De kan opprette en vilkårlig e-postadresse og sette visningsnavnet til personen eller virksomheten de vil utgi seg for å være. For eksempel kan hvem som helst opprette en gratis e-postkonto hos en leverandør som tilbyr det, og sette visningsnavnet til “Skatteetaten”.

- Forfalske selve avsenderadressen. Da fremstår e-postadressen som adressen til virksomheten de vil utgi seg for å være. Å få det til å se ut som en e-post kommer fra [email protected], eller fra [email protected], er enkelt for de med litt teknisk kunnskap.

- Opprette et luredomene. De oppretter et domene likt virksomhetens ekte domene (for eksempel [email protected] istedenfor [email protected]), og så kan de sende e-post fra dette domenet.

Om du mistenker at avsenderen av en e-post kan være forfalsket, er det lureste ofte å ta kontakt med vedkommende gjennom en annen kanal enn e-post. Du kan for eksempel ringe og spørre om han/hun faktisk har sendt den e-posten.

Viktige e-postfelter

Noen av feltene i en e-post inneholder informasjon om sender og mottakere, og de kan være nyttige å ha kjennskap til når du skal avsløre falske e-poster.

- Fra (From): E-postadressen (og noen ganger kontonavn) til avsenderen. Det forteller hvor e-posten kommer fra, men er ikke alltid pålitelig.

- Til (To): Hvem e-posten er ment for – mottakeren.

- Svar-til (Reply-to): Denne er ikke alltid satt. Om den er det, vil denne adressen automatisk brukes når du skal svare på en e-post. Om den ikke er satt, vil svar adresseres til fra-adressen.

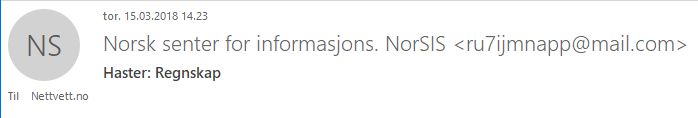

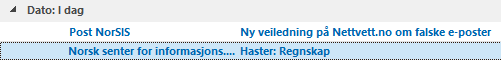

Falskt kontonavn

Dette er en relativt enkel metode som ikke krever noen form for teknisk kompetanse. Hvem som helst kan opprette en e-postkonto hos for eksempel Gmail, Hotmail, Outlook eller Yahoo. Da kan du oppgi et vilkårlig navn. I eksempelet under forsøker e-postadressen [email protected] å utgi seg for å være NorSIS ved å sette navnet til e-postkontoen til Norsk senter for informasjons. NorSIS:

- For å unngå å bli lurt bør du alltid dobbeltsjekke avsenderadressen.

Falsk avsenderadresse

En av utfordringene med e-post er at avsenderens adresse i fra-feltet ikke er pålitelig. Alle med litt teknisk kunnskap om e-post kan nemlig sende en e-post med helt vilkårlig fra-adresse. Å få det til å se ut som at en e-post kommer fra [email protected] eller [email protected], er enkelt. Derfor er det alltid lurt å være klar over at en e-post kan sendes fra hvem som helst, uavhengig av hvem sin e-postadresse som står som avsender.

Det høres kanskje skummelt ut. Heldigvis kan e-postsystemer settes opp slik at falske e-poster går rett i spamfilteret. DMARC, DKIM og SPF bidrar til dette. Likevel må vi ta høyde for at e-poster med forfalsket avsender kan komme gjennom spamfilteret.

Ofte når svindlere sender en falsk e-post, ønsker de å kunne få svar tilbake. Om de sender en e-post med falsk avsender, vil de ikke motta svaret. Det vil sendes til personen svindlerne utgir seg for å være. Derfor bruker mange svindlere en metode hvor de forfalsker fra-feltet, men legger inn sin egen e-postadresse i svar-til-feltet. I mange e-postklienter vises ikke innholdet i svar-til-feltet før man faktisk trykker på svar-knappen. I eksempelet under ser vi en e-post som angivelig sendes fra [email protected], men om vi prøver å besvare den, vil svaret sendes til [email protected].

- For å unngå å bli lurt bør du være på vakt dersom e-postadressen i svar-til-feltet ikke stemmer overens med adressen e-posten angivelig er sendt fra. Og uansett bør du være på vakt om noe annet i e-posten skurrer.

Luredomene

Å opprette et luredomene er en ganske enkel metode, der svindlerne satser på at offeret ikke ser godt nok på avsenderadressen.

Hvis en svindler vil sende en e-post hvor han utgir seg for å være Norsk senter for informasjonssikring (NorSIS), vil han gjerne at e-posten skal se ut som den kommer fra NorSIS-domenet:

Da kan han registrere et domene som har en liten ‘L’ istedenfor ‘i’-en, da en liten L lett kan forveksles med en i:

Eventuelt kunne han ha registrert navnet “norsis” med et annet toppdomene enn “.no”, for eksempel “.biz”:

- For å unngå å bli lurt bør du alltid se nøye på avsenderens e-postadresse, og se om det er noe ved domenet som skurrer. Søk eventuelt på nettet for å finne ut hva den angivelige avsenderens domene er i virkeligheten.

- Bedrifter kan også gardere seg mot dette ved å registrere domener som ligner sitt eget, uten faktisk å ta dem i bruk. Da hindrer de at andre kan ta dem i bruk som luredomener.

Avsløre skadelige vedlegg

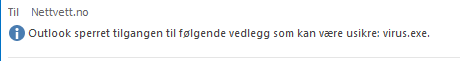

De fleste vet at svindlere kan sende skadelige vedlegg. Men ikke alle vedlegg har det samme potensialet for å gjøre skade. De vedleggene du må være på vakt for, er først og fremst de som åpner for å kjøre programvare på datamaskinen din. Disse er:

- Kjørbare programmer: .exe, .msi, .scr (bl. a.)

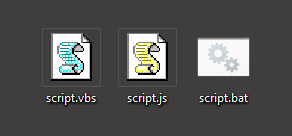

- Scriptfiler: .vbs, .js, .bat (bl. a.)

- Office-dokumenter (kan inneholde makroer)

Det er også populært å bruke skreddersydde PDF-filer for å utnytte sårbarheter i programmer som åpner PDF-er, som Adobe Reader. Sørg for å holde PDF-programmet ditt oppdatert for å unngå å rammes av dette.

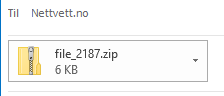

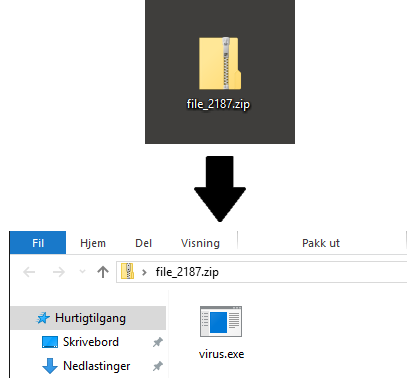

I tillegg bør man være på vakt for komprimerte filarkiver som .zip og .7z. Slike filer er ikke farlige i seg selv, men de kan inneholde hva som helst, og de brukes ofte av kriminelle for å pakke inn skadelige filer. Mange lar seg lure av .zip-filer fordi de ser ut som mapper til vanlig. Glidlåsen på mappeikonet viser imidlertid at det er snakk om en .zip, ikke en mappe.

Kriminelle og svindlere bruker denne metoden for å lure skadelige vedlegg forbi automatiske kontroller i e-postprogrammene. Om man forsøker å sende en .exe-fil som e-postvedlegg uten å pakke den inn, blir den nemlig som oftest blokkert automatisk:

Scriptfiler

Scriptfiler er filer som kjører programkode på maskinen din om de åpnes, så i praksis fungerer de veldig likt som kjørbare programfiler. Dette er noen ikoner for scriptfiler i Windows 10:

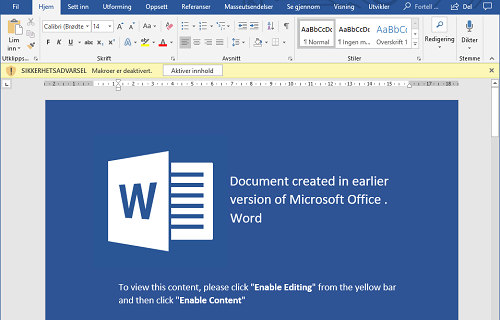

Office-dokumenter med makroer har blitt stadig vanligere for kriminelle å misbruke for å lure skadelig kode inn på maskinen din. En makro i et Office-dokument er egentlig bare script-kode, så i praksis kan Office-dokumenter med makroer gjøre det samme som scriptfiler kan.

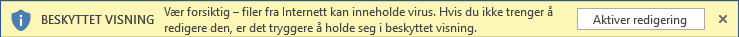

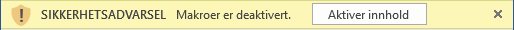

I moderne utgaver av Office-programmene vil ikke makroer kjøre med mindre du tillater det. For å være på den sikre siden bør du derfor aldri aktivere tillegg eller redigering av et Office-dokument med mindre du er helt sikker på at du kan stole på avsenderen.

Vær også oppmerksom på at svindlere ofte vil forsøke å lure deg til å aktivere makroer ved å skrive at innholdet ikke vil vises med mindre du gjør det. Vanlige eksempler kan se ut som dette, og det kan sees både i gammel og ny variant:

Vær ekstra på vakt om du opplever slike forsøk på å overbevise deg om å aktivere redigering eller makroer.

Dersom du er i tvil om et vedlegg er skadelig eller ikke, kan du lagre det uten å åpne det, og deretter laste det opp til virustotal.com. Virustotal er en nettside som bruker mange forskjellige antivirus-tjenester for å skanne filer for skadelig innhold. Resultatet gir ikke en 100 % sikker indikasjon på om filen er trygg eller ikke, da enkelte filer kan utløse falske alarmer, og enkelte andre filer kan være skadelige uten at det oppdages. Men resultatet kan likevel gi en god pekepinn.

- For å unngå å bli lurt bør du være spesielt på vakt for vedlegg av de potensielt skadelige filtypene. Aldri åpne et slikt vedlegg dersom du er det minste i tvil om avsenderen er til å stole på.

- Husk også å holde alt av programmer og systemer oppdatert for å unngå at de blir sårbare.

Falske lenker

Lenker er noe annet svindlere kan jukse med. Vi er vant til at en lenke kan være enkel tekst, som dette:

Klikk her for å gå til hovedsiden

Eller så kan det være en full URL, som dette:

https://norsis.no/

Men selv om vi kan se en URL som i eksempelet over, betyr ikke det at det er dit lenken peker. En vanlig metode blant svindlere er å lage lenker som peker til andre nettsider enn det ser ut som. Da kan lenken se trygg ut i utgangspunktet, men egentlig ta deg til en svindelside.

Les mer om dette her: Er lenken og vedlegget trygt?

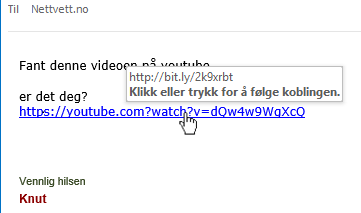

Svindlere kan også gjøre dette i e-poster. Derfor er det viktig å alltid holde musepekeren over lenker i e-poster for å sjekke hvor de egentlig peker.

Akkurat som med luredomene-metoden for forfalsket avsender, kan svindlere opprette et luredomene for å få en lenke til å virke mer legitim. Følgende er et eksempel på en legitim URL til en side på DNBs nettbank:

https://www.dnb.no/kundeservice/privat.html?WT.ac=Kundeservice_ks-pm

Dette er derimot et eksempel på en lenke som er utformet for at det skal se ut som den går til DNBs nettbank, men den går egentlig til en svindelside:

https://www.dnb-no-nettbank.net/web.phphf=37a904a4d5e9d711e650a07fdd64138d

- For å avsløre slikt kan du se etter domenet i URL-en. Den legitime lenken har domenet dnb.no, mens svindel-lenken har domenet dnb-no-nettbank.net, som ikke er det ekte domenet til DNB.

Andre tegn på svindel

Det finnes også flere andre måter å avsløre svindelaktige e-poster på. Noe som lenge har vært anbefalt, er å se etter dårlig språk i e-posten, såkalt “Google translate-norsk”. Selv om det fortsatt er et gyldig råd, er det ikke lenger godt nok. Svindlerne blir flinkere og flinkere til å utforme e-poster på andre språk, og bruk av kunstig intelligens bidrar ytterligere til at både språk og utforming av e-poster er på et svært høyt nivå.

Derfor er det viktig å også se etter disse varseltegnene når du leser e-posten:

- E-posten eller innholdet i den er ikke som forventet.

- Innholdet er for godt til å være sant.

- Det gjøres forsøk på å få deg til å tro at det er dårlig med tid, det skapes en følelse av hastverk.

- Det spilles på frykt, fristelser eller tillitt for å få deg til å gå med på noe.

- Det gjøres forsøk på å få deg til å omgå sikkerhetsrutiner du normalt forholder deg til.

For å unngå å bli lurt bør du huske at uansett hva e-posten påstår, så har du tid til å tenke deg om før du gjør noe. Husk også fire-øyne-prinsippet: Få noen andre til å se på og vurdere e-posten om du er i tvil. Aldri la deg overtale til å omgå fastsatte sikkerhetsrutiner.

Håndtering og rapportering av falske e-poster

Dersom du mottar falske e-poster i privat sammenheng, bør du merke den som spam slik at lignende forsøk kan bli filtrert ut i fremtiden.

Dersom du mottar en falsk e-post i jobbsammenheng, bør du forholde deg til interne retningslinjer for håndtering av slike. Om du ikke er kjent med noen slike retningslinjer, kan du forhøre deg med lederen din på arbeidsplassen.

Dersom du har blitt lurt av en falsk e-post, bør du ta grep for å minske skaden. Har du oppgitt betalingsinformasjon, må du umiddelbart kontakte bank eller kortutsteder. Sjekk også kontoutskrifter og kredittkortregninger for mistenkelige belastninger.

Har du oppgitt annen informasjon, som for eksempel personnummer, kan det misbrukes i identitetstyveri. Få råd om ID-tyveri her:

Har du blitt infisert med skadelig programvare, bør du sette deg inn i det og få det fjernet. Les hvordan i denne veiledningen:

Om du har blitt lurt i jobbsammenheng, og maskinen som er infisert er en jobbmaskin eller brukes til jobb, eller du har blitt lurt til å oppgi sensitiv informasjon om virksomheten, bør du straks melde fra om dette til lederen din. Jo tidligere virksomheten blir klar over sikkerhetsbruddet, desto fortere kan det iverksettes mottiltak.